스마트시대

Web security -4 본문

728x90

- CA서버에서 시작 -> 관리 도구 -> Certification Authority를 선택하여 보류 중인 요청에서 발급을 클릭한다.

- 발급된 인증서에서 인증서가 발급된 것을 확인한다.

- Web서버로 돌아와서 보류 중인 인증서 -> 저장된 요청 인증서를 클릭한다. 거기서 인증서를 다운 받고

- IIS -> 서버 인증서 에서 인증서 요청 완료를 누르고 인증서를 저장해주면 인증서가 적용이 된다.

- camel사이트 오른쪽 클릭으로 사이트 바인딩 추가 -> SSL 인증서를 적용해주면 된다.

- winxp에서 https로 접근이 가능하고 wireshark에서 암호화 되어 있는 것을 확인한다.

2-8. GNS와 VM연동

- GNS와의 연동을 위해 VMnet6,7,9를 추가해주고 각각 client, server, attacker에 할당해준다. 대역대는 특별히 맞추지 않아도 된다.

- GNS에서 client, server, attacker를 작성하고 각각의 NIC를 지정한 뒤 sw에 연결해준다.

- ping test를 해주면 GNS설정 전까지는 되지 않았던 Ping이제 가능해진다.

- 라우터 설정을 해주는데 Idle-PC설정은 꼭 해주자 제대로 설정이 안되면 CPU등의 부하가 급격하게 증가한다.

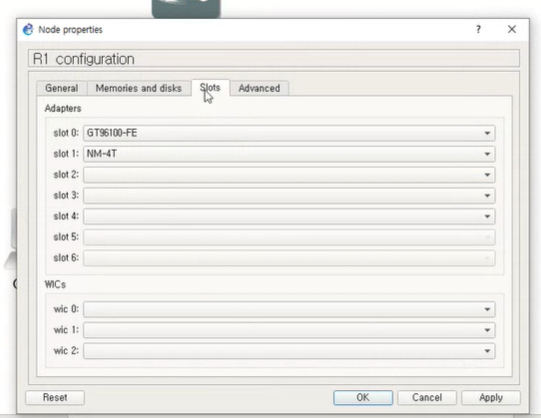

- 라우터 configuration -> slots에서 slot을 하나 추가해준다.

- 라우터를 통해 인터넷으로 나가는 설정을 위해 ethernet은 (호스트PC)이더넷을 설정해준다. 실제 PC를 동해서 외부로 나가야 하기 때문에 host pc의 이더넷을 이용하는 것이다.

- 실제 PC의 IP를 확인하고 라우터의 f0/0에 10.10.10.254를 f0/1에는 DHCP설정을 해준 뒤 NAT설정을 해준다.

- 라우터와 각각의 서버에서 8.8.8.8과 라우터에 접근이 가능한 것을 확인한다.

- 클라이언트에서 서버로 ping접근을 해보면 VMware에서의 연결과 다르게 attacker에서 정보가 수집이 되지 않는 것을 알 수 있다.

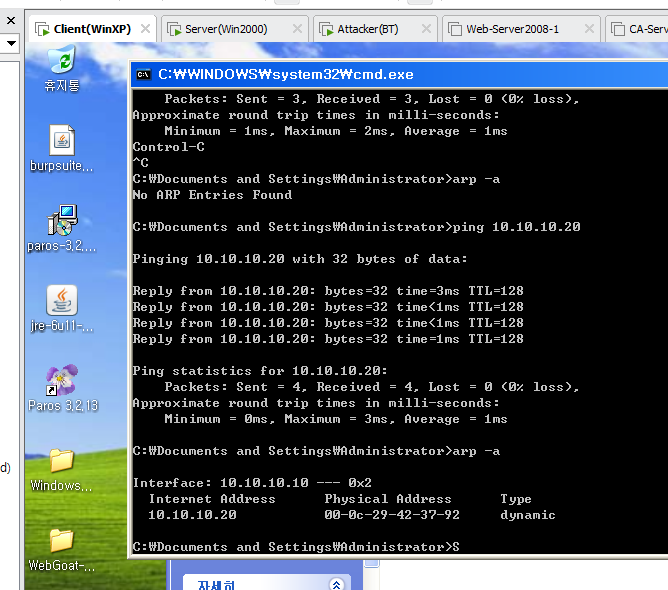

- Arp정보를 확인하여 현재 서버의 mac 주소를 확인한다.

- Attacker로 와서 타겟을 클라이언트에서 서버로 이동하는 패킷에 대한 arp정보를 spoof 해준다.

- 그렇게 하면 서버에 대한 mac 주소가 공격자 mac주소로 변경되어 있는 것을 확인할 수 있다.

- 그렇게 하면 서버에 대한 mac 주소가 공격자 mac주소로 변경되어 있는 것을 확인할 수 있다.

- 그렇게 하면 서버에 대한 mac 주소가 공격자 mac주소로 변경되어 있는 것을 확인할 수 있다.

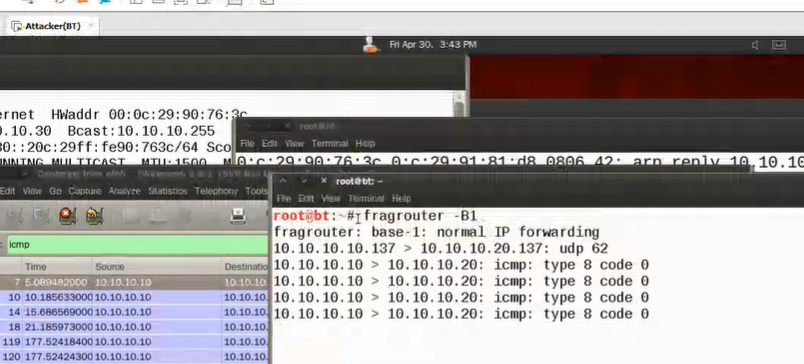

- fragrouter –B1로 공격자에서 서버로, 서버에서 클라이언트로 포워딩 되는 것을 확인한다.

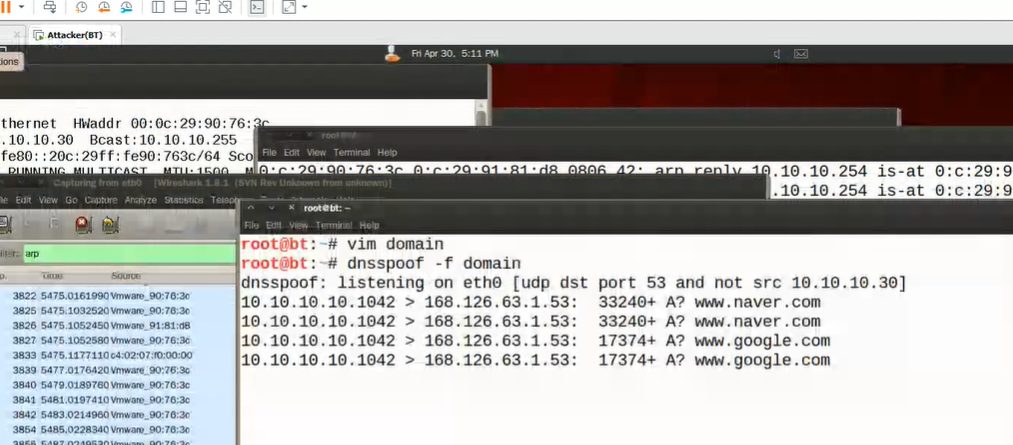

- DNS spoofing을 위해 domain라는 파일에 구글, 네이버 주소를 공격자 IP로 등록한다.

- apache2를 시작해주고 dnsspoof –f domain을 시작해준다.

- 구글과 네이버에 접속해보면 공격자용 apache페이지가 출력되는 것을 알 수 있다.

728x90

반응형

'보안 > kali-linux, Metasploitable' 카테고리의 다른 글

| Web security -3 (0) | 2021.08.19 |

|---|---|

| Web security -2 (0) | 2021.08.19 |

| Web security -1 (0) | 2021.08.19 |

| Kali-Linux,Metasploitable (0) | 2021.06.24 |

Comments