스마트시대

NAT(Network Address Translation) 본문

- IP 주소는 '공인 IP 주소'와 '사설 IP 주소'로 구분된다.

1) 공인 IP 주소 : 유료, 외부(Public Network)와 통신 가능.

2) 사설 IP 주소 : 무료, 외부(Public Network)와 통신 불가능.

-> Class A : 10.0.0.0/8 (10.0.0.0 - 10.255.255.255)

-> Class B : 172.16.0.0/12 (172.16.0.0 - 172.31.255.255)

-> Class C : 192.168.0.0/16 (192.168.0.0 - 192.168.255.255)

ー>서브넷해서 사용 가능

- NAT는 Network 계층(L3)의 주소(IP)를 변환시켜주는 기술이다.

일반적으로 '사설 IP 주소'를 '공인 IP 주소'로 변환시키는 경우 많이 사용된다.

-> 사설에서 사설, 공인에서 공인으로 변환도 가능하다.

- Cisco에서는 NAT를 다음과 같이 구분한다.

1) Dynamic NAT (N:N)

2) Static NAT (1:1)

3) PAT(공유기 등)-Port Address Translation (1:N)

4) PAR-Port Address Redirection(Port Forwarding)

- NAT는 공인 IP와 사설 IP 경계 Device(공유기/Router/Firewall..)에서 구성.

-----------------------------------------------------------------------------

[1. Dynamic NAT(N:N)]

- Dynamic NAT는 '공인 IP 그룹'과 '사설 IP 그룹'을 생성하여 동적으로 Mapping하는 방식.

- NAT를 수행하는 Device에는 'NAT Table'이 형성된다. NAT Table은 어떤 사설IP 주소가

어떤 공인 IP 주소로 변환되었는지 Mapping 정보를 갖고 있다.

=> 외부에서 응답 트래픽이 돌아오는 경우 NAT Table 정보를 확인하여 원래 출발지 장비에게

전달하는 것이 가능하다.

=> Dynamic NAT의 경우 NAT Table이 평상시에는 존재하지 않는다. 내부에서 외부로 통신

하는 경우 임시적으로 생성되는 정보이고, 외부에서 내부로 먼저 접근하는 것은 불가능하다.

Ex> 다음 조건에 따라 Dynamic NAT를 구성하시오.

- 공인 IP 주소 : [211.100.10.0/24]

- 사설 IP 주소 : [10.10.10.0/24]

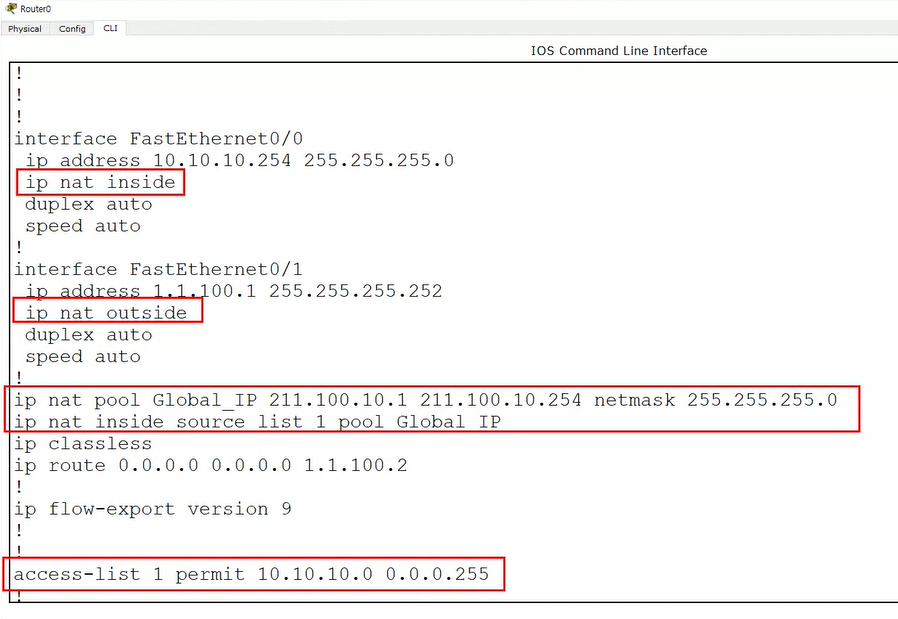

<HQ>

conf t

ip nat pool Global_IP 211.100.10.1 211.100.10.254 netmask 255.255.255.0

access-list 1 permit 10.10.10.0 0.0.0.255

ip nat inside source list 1 pool Global_IP

int fa 0/0

ip nat inside

!

int fa 0/1

ip nat outside

!

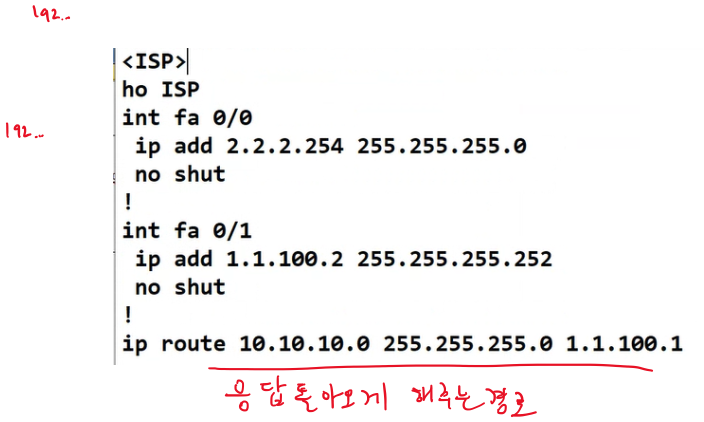

<ISP>

conf t

ip route 211.100.10.0 255.255.255.0 1.1.100.1

----------------------------------------------------------------------------

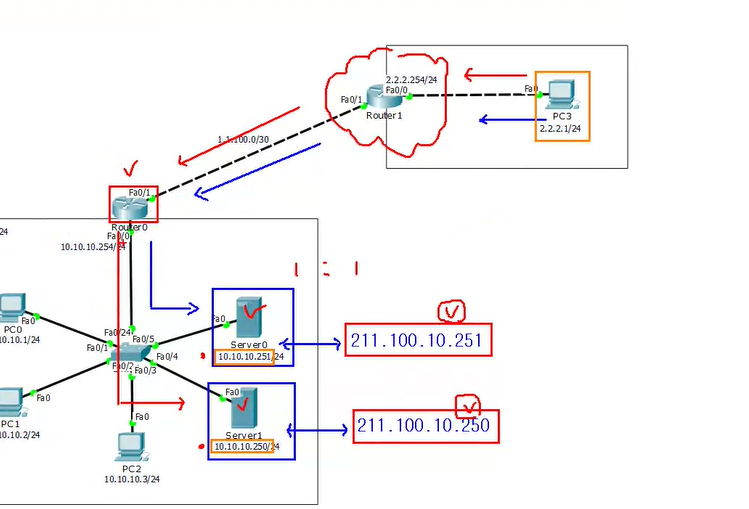

[2. Static NAT(1:1)]

- 사설망 내부에 외부로 공개되어야 하는 Server가 존재하는 경우 해당 Server의 IP 주소는 사설 IP 주소이기 때문에 외부에서 먼저 접근하는 것이 불가능하다.

위와 같은 문제를 해결하기 위해서 'Static NAT'를 사용할 수 있다.

Static NAT는 특정 사설 IP 주소와 특정 공인 IP 주소를 1:1로 Mapping하여 NAT Table

에 지속적으로 해당 정보를 유지시키는 것이 가능하다.

Ex> 다음 조건에 따라 Static NAT를 구성하시오.

[SVR1: 10.10.10.250] <---> [211.100.10.250]

[SVR2: 10.10.10.251] <---> [211.100.10.251]

<HQ>

conf t

ip nat inside source static 10.10.10.250 211.100.10.250

ip nat inside source static 10.10.10.251 211.100.10.251

- 사설망 내부에 외부로 공개되어야 하는 Server가 존재하는 경우 해당 Server의 IP 주소는 사설 IP 주소이기 때문에 외부에서 먼저 접근하는 것이 불가능하다.

----------------------------------------------------------------------------

[3. PAT-Port Address Translation(1:N)]

- 소수의 공인 IP 주소를 사용하여 다수의 사설 IP 장비가 외부와 통신이 가능한 방식이다.

- 사설망의 모든 장비가 동일한 공인 IP 주소를 사용하여 외부와 통신하는 경우 응답 트래픽을 식별하는 것이 불가능하다.

때문에 PAT를 구성하게 되면 L4헤더(TCP/UDP)의 Source Port 번호를 같이Mapping하여 응답 트래픽을 구분하는 것이 가능하다.

- 만약 서로 다른 장비가 동일한 Source Port 번호를 사용하는 경우 NAT 장비가Source Port 번호를 임의적으로 변경하여 처리하게 된다.

- PAT를 구성하기 위해서 Dynamic NAT를 삭제하자.

<HQ>

conf t

no ip nat inside source list 1 pool Global_IP

no ip nat pool Global_IP 211.100.10.1 211.100.10.254 netmask 255.255.255.0

no access-list 1 permit 10.10.10.0 0.0.0.255

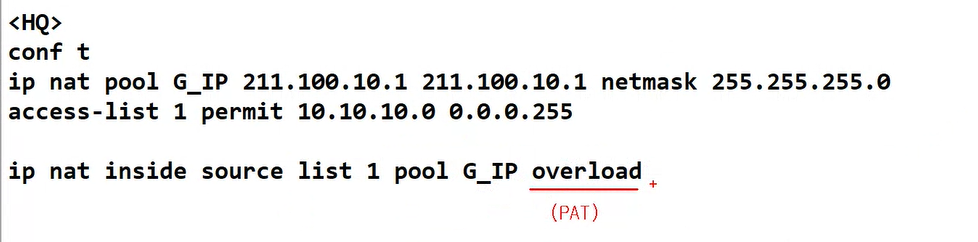

Ex 1> 다음 조건에 일치하도록 PAT를 구성해보자.

- 공인 IP 주소 : [211.100.10.1]

- 사설 IP 주소 : [10.10.10.0/24]

<HQ>

conf t

ip nat pool G_IP 211.100.10.1 211.100.10.1 netmask 255.255.255.0

access-list 1 permit 10.10.10.0 0.0.0.255

ip nat inside source list 1 pool G_IP overload

Ex 2> 기존 PAT 설정을 삭제 후 <HQ> 라우터의 Fa0/1의 공인 IP 주소(1.1.100.1)로

PAT 처리하시오.

<HQ>

conf t

no ip nat inside source list 1 pool G_IP overload

no ip nat pool G_IP 211.100.10.1 211.100.10.1 netmask 255.255.255.0

no access-list 1 permit 10.10.10.0 0.0.0.255

access-list 1 permit 10.10.10.0 0.0.0.255

ip nat inside source list 1 interface fastethernet 0/1 overload

'온프레미스 > 네트워크' 카테고리의 다른 글

| ACL(Access Control List) (0) | 2021.08.26 |

|---|---|

| Router Interface 종류 - 4 (0) | 2021.08.26 |

| Router Interface 종류 - 3 (0) | 2021.08.26 |

| Router Interface 종류 - 2 (0) | 2021.08.26 |

| Router Interface 종류 - 1 (0) | 2021.08.25 |