스마트시대

Windows Server Active Directory 실습 -1 본문

728x90

3-1. Active Directory

Windows Server를 사용하는 주된 이유

- AD를 통한 인증

- AD 환경의 그룹 정책을 이용한 관리

- ADDS(Active Directory Domain Controller) -> DC(Domain Controller) -> 자식도메인순으로 나열된다.

Forest Root Domain

- Forest에 가장 먼저 생성이 되는 도메인이다.

- 도메인을 생성하면 Forest가 먼저 만들어지고 그 후에 도메인 생성

- 따라서 도메인의 기능 수준을 Forest의 기능 수준과 같거나 높아야 한다.

- 한 번 올린 기능 수준을 내릴수는 없고 올릴 수만 있다.

- Forest Root Domain의 관리자는 Enterpirse Admin과 Schema Admin 권한을 일반 Domain Controller의 관리자보다 더 갖는다.

FSMO(Flexible Single Master Operation)

- 모든 DC가 PDC로 동작하기 때문에 특정 작업을 위해서는 일관성을 유지하기 위해서 지정한 DC가 해당 작업을 관리해야 한다.

Forest 영역

- Schema Master: Forest전체의 Schema 일관성을 유지한다.

- Domain Naming Master : Forest전체의 Domain 이름의 유일성 유지한다.

Domain 영역

- RID Master : 기본적으로 DC는 500개의 RID를 보유하고 있다. 500개 이상의 계정 생성 시 이를 관리하고 부여하는 역할을 가지고 있다.

- PDC :

1) 사용자의 패스워드 변경사항 추적을 한다.

2) 서버들의 시간 동기화 Kerberos는 서버끼리 시간차가 5분 이상 나면 상호 인증 불가하다

3) 그룹정책의 시작점

- Infrastructure Master : 참조하는 개체의 이름변경사항 추적을 한다.

netdom query fsmo

- 변경하고 싶은 대상 서버에서 작업을 권장한다.

- 동일한 영역에 있을때만 권한 이전 가능하다.

Child Domain

3-2. Active Directory설정

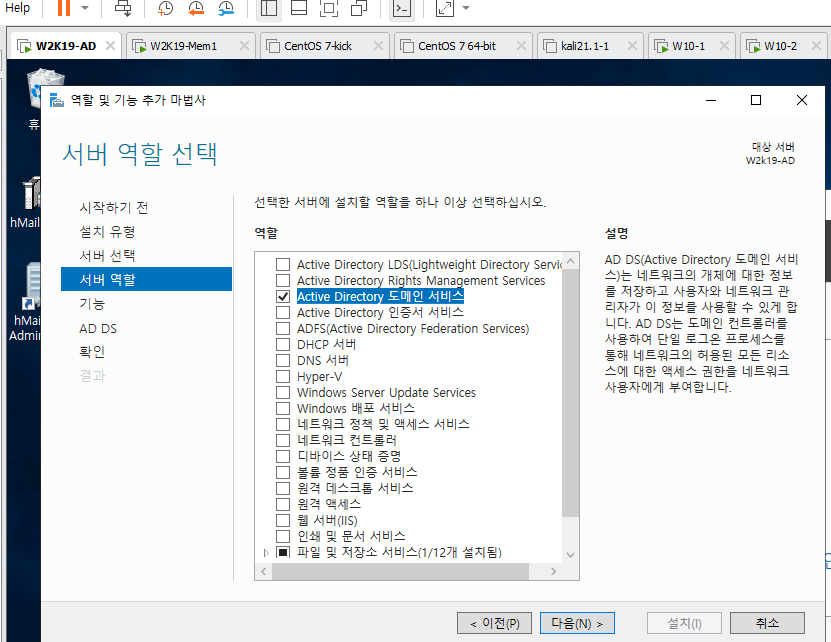

- W2k19-AD서버에서 역할 및 기능 추가에서 Active Directory 도메인 서비스를 만든다.

- 설정이 완료된 후 깃발 모양을 눌러 이 서버를 도메인 컨트롤러로 승격을 클릭한다.

- ‘새 포리스트를 추가합니다’를 선택한 후 루트 도메인 이름은 원하는 이름으로 만들어 준다.

- DNS 서버는 항상 선택해주고 GC(글로벌 카탈로그: 효율적인 검색을 위해 자주 사용하는 개체의 사본을 저장, Domain 내의 사용자가 Logon 하기 위해 필요한 설정)과 RODC(읽기 전용 도메인 컨트롤러: 현재는 상위 DC가 없어서 제작 불가능)은 고를 수 없는 상태이며 DSRM(디렉터리 서비스 복원 모드: AD에서 동작하지 않고 숨겨진 administrator계정)의 암호를 설정해주고 나머지는 초기설정대로 만들어준다.

- 한 번 AD 설정을 하고 나면 상단과 같은 로컬 로그인은 할 수 없게 된다.

- 상단과 같이 이메일 형식으로 로그인하는 게 권장되는 방법이지만 Microsoft는 netbios를 중시하기 떄문에 ‘joon\administrator’등과 같은 로그인으로도 가능하다.

- 서버 관리자 -> 도구 -> Active Directory 사용자 및 컴퓨터에서 생성된 joon.com은 개체(하나의 관리 단위)로써 보편적으로 알려진 도메인과는 다르다. 기존 도메인의 설정이 이 개체에 다 이사를 왔기 때문이다.

- Administrator 속성을 살펴 보면 이 속성을 Schema라고 한다. 그리고 이 속성 창 자체를 Class(뼈대)라고 하며 그 안에 있는 탭들이 특성(하나하나의 세세한 값)이 된다.

- 서버 관리자 -> 도구 -> DNS 관리자를 필수로 확인해주자. 상단과 같은 설정이 되어 있어야 한다.

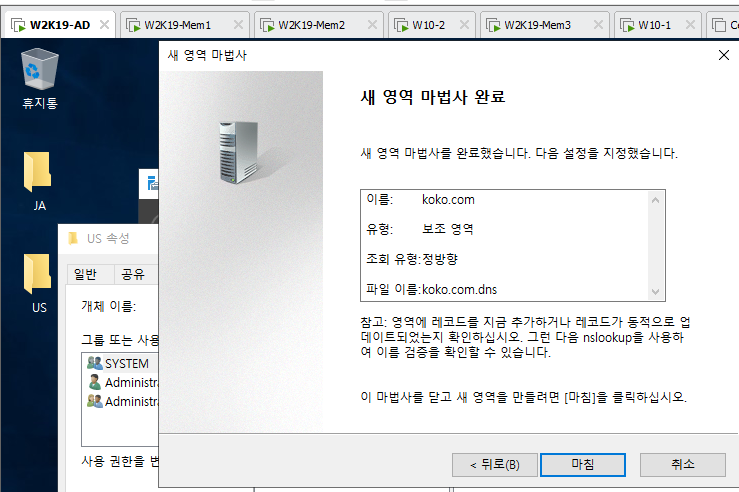

- DNS관리자에서 정방향 조회 영역 -> 새영역에서 보조영역을 만들어준다. 영역 이름은 상단과 같이 해주며

- 마스터 서버 주소는 110.0.0.1로 지정해준다.

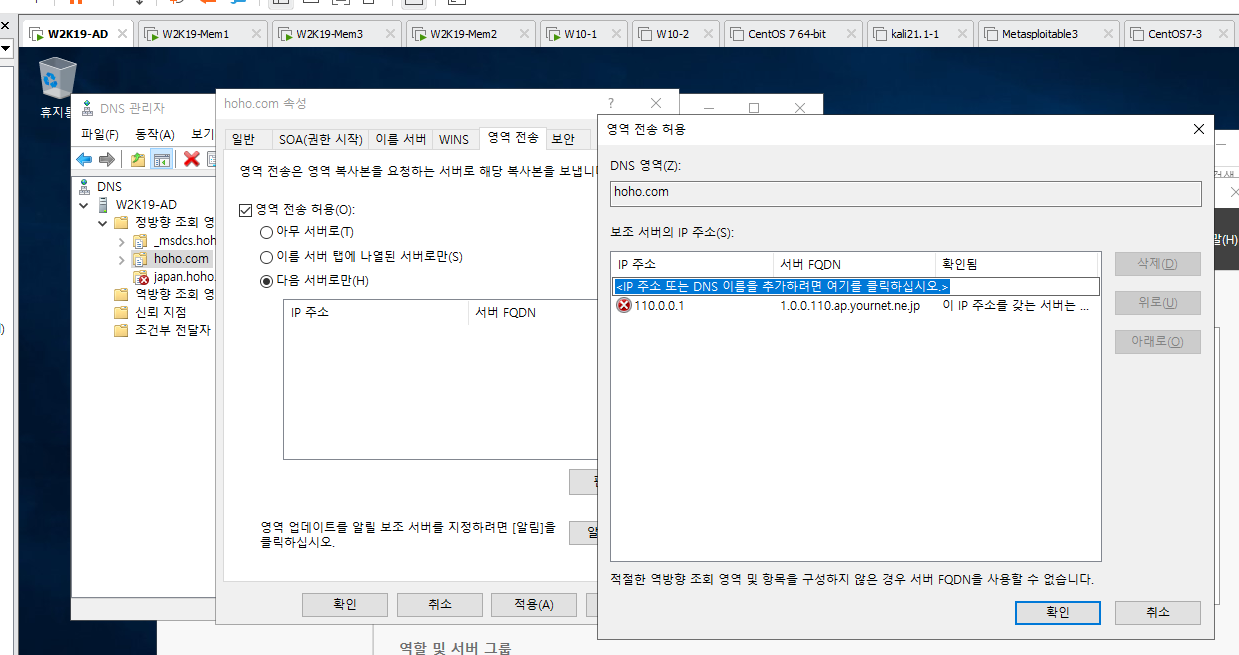

- hoho.com을 오른쪽 클릭하여 영역 전송 허용 설정을 한다. IP 주소는 110.0.0.1로 해준다.

- japan.hoho.com에도 영역 전송 허용 설정을 한다. IP 주소는 110.0.0.1로 해준다.

- 서버 관리자 -> 도구 -> Active Directory 사이트 및 서비스에서 sites-> 새 사이트를 선택하여 Korea, Japan, USA를 만들어준다.

- Subnets을 오른쪽 클릭 새 서브넷을 클릭하여

- 100.0.0.0/24 -> Korea, 110.0.0.0/24 -> Japan, 100.0.0.0/24 -> USA로 지정해준다.

- w2k19-mem1서버에서도 AD작성을 진행하고

- 이 서버를 도메인 컨트롤러로 승격을 클릭하여 자식도메인을 생성한다. 잊지 말아야 할 사항은 자격 증명 제공을 hoho.com(w2k19-ad서버)의 정보로 제공해줘야 한다는 점이다.

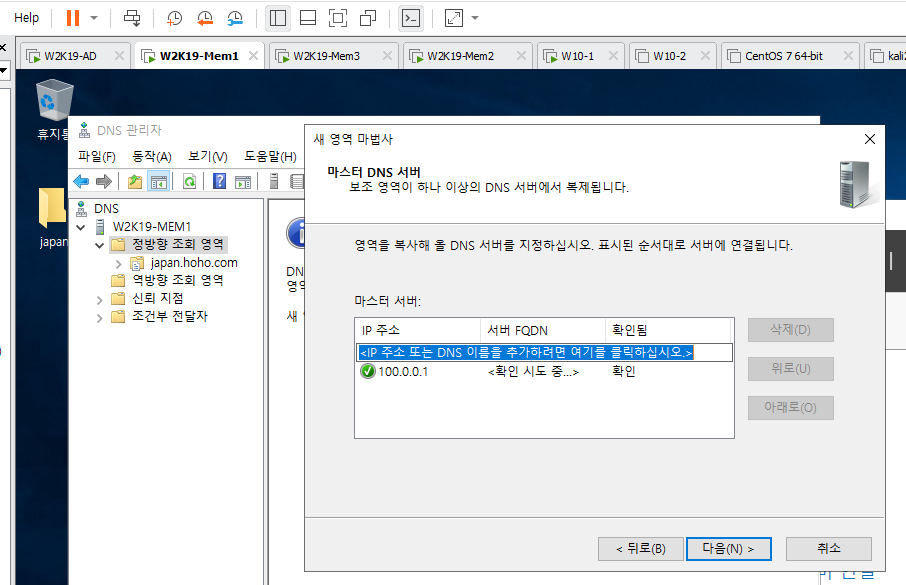

- DNS관리자에서 hoho.com의 보조영역을 만들어준다.

- hoho.com에 대한 영역 전송 허용 설정으로 100.0.0.1을 지정해주고

- japan.hoho.com에 대한 영역 전송 허용 설정으로 100.0.0.1을 지정해준다.

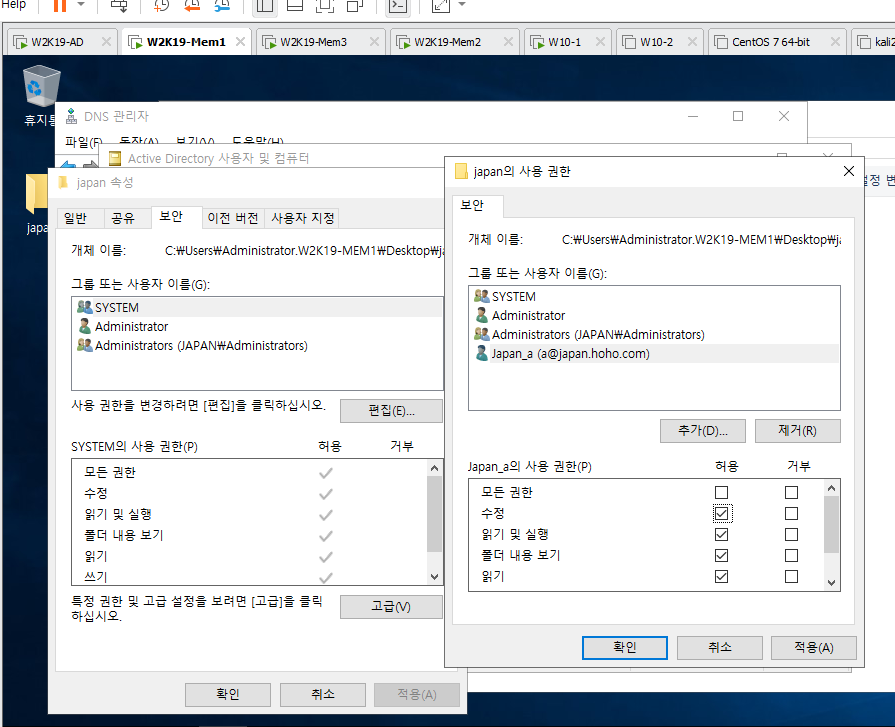

- Active Directory 사용자 및 컴퓨터에서 user를 만들어준다.

- japan이라는 폴더를 만들어 주고 공유 사용 권한에 모든 권한을 부여하고

- 보안 탭에서 사용 권한 편집에서 Japan_a유저를 추가하여

- 수정권한까지 부여한다.

- w2k19-ad로 돌아와 JA라는 폴더를 만들어 역시 공유 사용 권한에 모든 권한을

- 위치를 japan.hoho.com으로 변경해주고 a를 검색하여 japan_a를 유저로 추가, 수정권한을 부여한다.

- W2k19-Mem2서버에도 ADDC를 추가하여 이번에는 트리 도메인을 생성한다. 역시 작업 수행을 위한 자격 증명에 주의하자.

- 도메인 컨트롤러 옵션에는 상단과 같이 설정해준다.

- DNS 관리자에서 영역 이름 hoho.com과 마스터 서버 IP 주소로 100.0.0.1의 보조영역을 만든다.

- hoho.com, koko.com의 영역 전송 허용설정으로 100.0.0.1을 입력해준다.

- 다시 w2k19-ad로 돌아와 koko.com의 보조 영역을 만들어 준다. ip는 120.0.0.1로 지정해준다.

- hoho.com, koko.com의 영역 전송 허용을 상단과 같이 해준다.

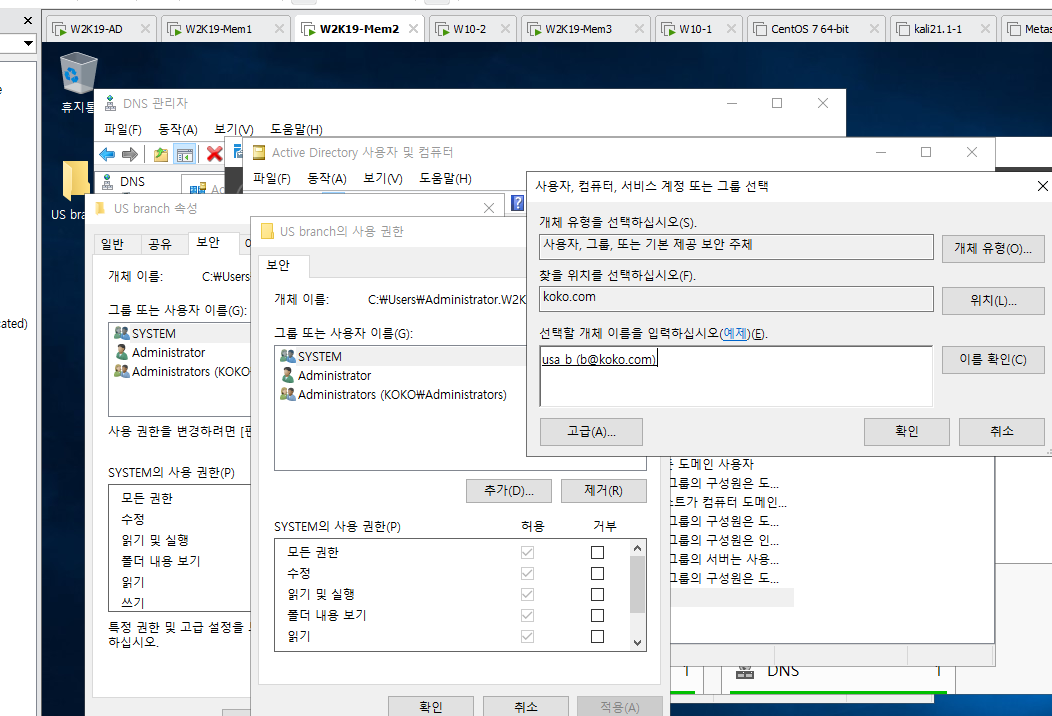

- 다시 w2k19-mem2에서 usa_b라는 이름의 유저를 만들어준다.

- US branch의 공유 사용 권한에서 모든 권한을 부여하고

- 보안 탭에서 usa_b유저를 추가하여 수정권한을 준다.

- w2k19-ad로 와서 US폴더를 작성 -> 공유 사용 권한에서 모든 권한을 부여한다.

- 보안 탭에서 찾을 위치를 koko.com으로 변경한 후 usa_b유저를 추가하여 수정권한을 준다.

728x90

반응형

'온프레미스 > Windows Server 2019' 카테고리의 다른 글

| Windows Server Active Directory 실습 -3 (0) | 2021.06.24 |

|---|---|

| Windows Server Active Directory 실습 -2 (0) | 2021.06.24 |

| Windows 메일 서버 (0) | 2021.06.24 |

| FTP설정 (0) | 2021.06.23 |

| DNS구축-2 (0) | 2021.06.23 |

Comments